-

安全研究人员最爱的15款操作系统(含下载)

这里我们列举出15个用于渗透测试的操作系统。其中,我最喜欢的非Kali Linux莫属,毫无疑问Kali也是最受欢迎的,它的开发团队与BackTrack相同(Offensive security)。这里我并没有将BackTrack列入,因为官网已经没有更多它的可用版本,而BackTrack的下一版就是Kali Linux。这里所有的...作者:J0s1ph | 分类:黑客攻防 | 围观:178次发表评论

-

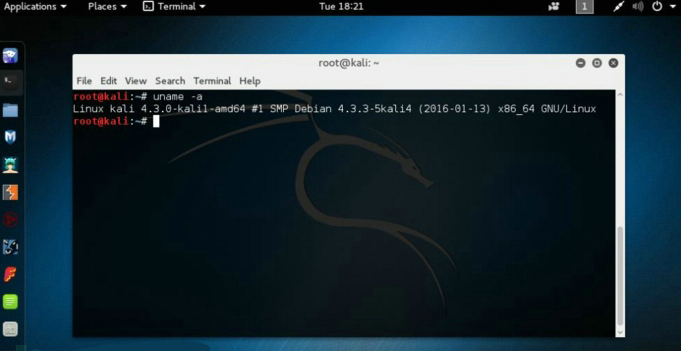

Kali 2.0 Rolling版发布

1月21日,Kali首次公开发布Rolling版。早前推出2.0(sana)版本时,Kali便切换到了rolling的发布模式,但是rolling版本的升级仅仅向一部分人提供。经过五个月的测试,我们现在对其可靠性非常有信心,而且在里面添加了许多优秀的安全检测工具的最新版本。 与标准版的不同之处 Kali标准...作者:J0s1ph | 分类:黑客攻防 | 围观:238次

-

“有本事就来抓我呀!”企业发现APT攻击平均需要205天

近日,一份关于APT攻击的报告显示,在所有数据泄漏事件当中,黑客平均潜伏的天数长达 205 天。受害企业通常都有一个同样的疑惑:“黑客是如何在我的网络中长期躲藏而不被发现?”。亚信安全通过对APT攻击长期的追踪发现,黑客往往会精心选择隐匿行踪的技巧,而且擅长通过有组织的行动将攻...作者:J0s1ph | 分类:黑客攻防 | 围观:186次

-

亚马逊EC2主机环境:挖掘Node/Express应用上的SSRF漏洞

笔者最近在挖某应用的漏洞时,恰好遇到了一个SSRF(Server Side Request Forgery)。该应用被托管在Amazon EC2上,项目里使用了Node.js和Express.js,后来我甚至还在上面发现了Needle.js。 手动发掘 在测试过程中,我注意到了该应用的某个函数。它会获取用户指定的URL,然后将该URL链...作者:J0s1ph | 分类:黑客攻防 | 围观:164次

-

钓鱼邮件初探:黑客是如何进行邮件伪造的?

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负! 现如今的钓鱼邮件都是通过注册相似的邮箱,或者设置邮箱的显示名称,盼着被害人有看走眼的那一刻,轻信邮件的内容。这种方法需要一定的社工技巧,以及诱导性的语言来诱使被害人上钩。但是对...作者:J0s1ph | 分类:黑客攻防 | 围观:166次