-

Google机器人被用于执行SQL注入攻击,通杀Web应用防火墙

安全公司发现,Google的机器人被用于对客户网站发动SQL注入攻击,迫使其在防火墙中屏蔽了Google的IP地址。这种攻击理论上可绕过任何Web应用防火墙。 整个过程如下:Google机器人正在网站A上收集信息,A网站内嵌入了对目标B网站的SQL注入请求链接,Google机器人顺着链接访问B网...作者:J0s1ph | 分类:漏洞公布 | 围观:494次1条评论

-

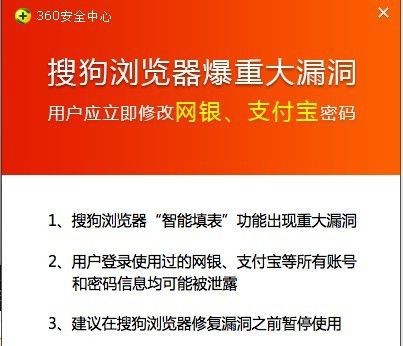

还原策划“搜狗重大安全漏洞可直接登陆数千账户”事件的真相 V2

真相: 有人利用社工等途径,获得了该用户在卡饭论坛的ID:k53941及密码,并利用该ID在论坛发布了“搜狗重大安全漏洞可直接登陆数千账户”等帖子,从而让真正的k53941“被发帖”了一把。 拷问: 到底为啥要盗用别人的号来发?又在这个1111购物狂欢节浏览器日进斗金的黄金时期前公布?而且还...作者:J0s1ph | 分类:漏洞公布 | 围观:460次

-

世界最大的数据库泄露统计

从2012年到2013年,大约有140,621,000的数据泄露。如上图所示,Yahoo,ubuntu,evernote,Ubisoft,有没有哪个让你留下了深刻印象呢? 通过网站(传送门)你还可以根据不同的行业(学院、能源、金融、游戏、政府、医疗健康、医疗制药、军工、零售、科技、通讯、网站等),或者不...作者:J0s1ph | 分类:漏洞公布 | 围观:526次

-

迅雷病毒 InpEnhSvc.exe后门分析报告

今年8月初以来,一条关于迅雷客户端制造并传播病毒的传闻在业内流传。更有匿名信息源以邮件形式向媒体爆料称,一项内置恶意程序已通过安装量达数亿的“迅雷客户端”扩散近两个月,已有超过2800万用户中招。 原来是临时工干的 昨夜,迅雷在深圳召开发布会,对上述传闻进行了...作者:J0s1ph | 分类:漏洞公布 | 围观:575次

-

GPS有重大安全漏洞 黑客有机可乘

美国德州大学一支研究团队(右图为其团队成员之一)利用一台笔记本电脑、一个小型天线和一台价值3000美元的“GPS干扰欺骗机”成功让一艘名为White Rose of Drachs超级游艇(左图)偏离航线,船长却毫不知情。 2 伊朗工程师正在研究捕获来的美国RQ-170无人机。 信息时报综合报...作者:J0s1ph | 分类:漏洞公布 | 围观:552次