-

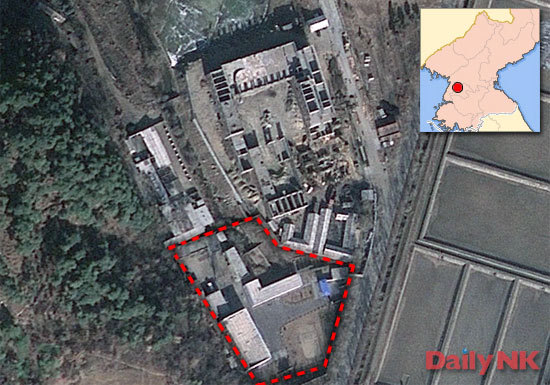

韩国开发针对朝鲜核工业的网络战武器

写在前面 从枪击事件到几次匿名的黑客攻击,朝鲜半岛事件不断,似乎有什么不知名的力量在挑拨着朝鲜半岛的矛盾。不过朝鲜和韩国都表现出了隐忍的态度。不过在波澜不惊的外表下,两国都在暗自积蓄着自己的网络力量,韩国针对于基础设施和核武器开发了一系列的网络武器,或许韩国当局已...作者:J0s1ph | 分类:黑客业界 | 围观:190次发表评论

-

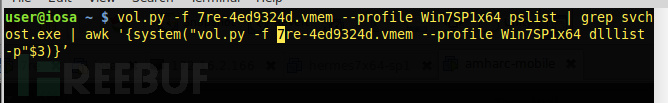

利用Volatility查找系统中的恶意DLL

昨天看到@白河·愁 发了《Linux下内存取证工具Volatility的使用》,今天恰好看到一篇Volatility利用的文章,文章不长,就翻译了过来。 原文地址:http://carnal0wnage.attackresearch.com/2014/02/finding-malicious-dlls-with-volatility.html 译文: Colin和我最近正致力于研究一个内...作者:J0s1ph | 分类:安全运维 | 围观:188次

-

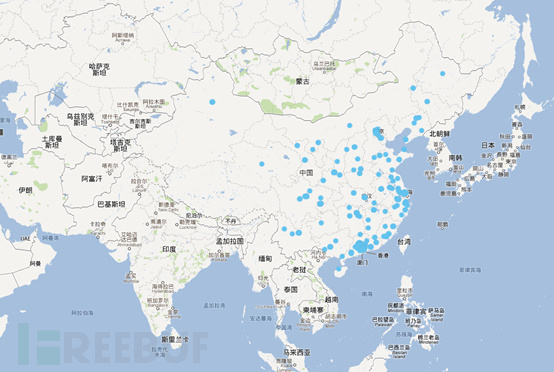

大数据安全分析:我们从日志中得到的(二)

访问可视化和安全可视化一直以来都是困扰我的一个难题,对于我们码农来说,各种各样的print出来的信息表格已经足够,但是领导可就不这么认为了(汗),对于领导来说,他能看到的,肯定是一个很炫酷的图,什么样的攻击,从哪里来,一定要直观!无奈只能自己动手丰衣足食。 先看看效果: ...作者:J0s1ph | 分类:网络安全 | 围观:153次

-

著名网络黑市丝绸之路2.0被黑,大量用户资金被盗

前不久,作为最近重生的毒品地下黑市网站丝绸之路,该网站一名叫做Defcon的鹳狸猿承认该网站被入侵,初步估计逾4000比特币(价值在200到300万美元之间)被攻击者“非法”盗窃。 “没有人处于危险之中,没有任何信息被泄露,而且服务器从来没有被攻击者获得访问权限”,Defcon的言论已转贴...作者:J0s1ph | 分类:黑客业界 | 围观:167次

-

颤抖了吗?九步逆向破解银行安全令牌

写在前面 作者历经千辛万苦,逆向了一个银行动态口令的APP,过程艰辛曲折。最后发现,其实生成算法也不算很复杂,其中主要使用了 android_id 系统时间戳 作为生成变量。看起来高大上的动态口令,在逆向工程师抽丝剥茧的分析下,亦不过如此哇~ 正文 我这次...作者:J0s1ph | 分类:黑客攻防 | 围观:194次